Пакет Kali Linux фактически представляет собой операционную систему плюс большой набор инструментов. Система была специально разработана для обеспечения возможностей тестирования на проникновение. Если вы установили Kali Linux, вы можете использовать ее так же, как и любую другую операционную систему. Однако, чтобы использовать все возможности Kali, вам необходимо изучить все дополнительные утилиты, которые входят в комплект поставки.

В Kali Linux включено множество инструментов, и многие из них выполняют одни и те же функции. Скорее всего, вы никогда не будете использовать их все. На самом деле, никому не нужно использовать все средства в Kali, потому что многие из них являются альтернативными системами друг для друга. Как только вы поймете, какие службы использует каждый пакет, вы сможете выбрать по одному инструменту из каждой категории и действительно ознакомиться с ним.

О Kali Linux

Самой удивительной особенностью Kali Linux является его цена - он бесплатен для использования. Несмотря на наличие множества инструментов, вам не нужно ничего платить, чтобы загрузить и использовать его. Секрет такой отдачи заключается в том, что все компоненты пакета Kali по отдельности бесплатны. Создатели Kali нашли полезные бесплатные системы и упаковали их вместе.

Основным элементом Kali является операционная система Linux. Она взята из Debian Linux. Если вы не заинтересованы в тестировании на проникновение, то вам, вероятно, стоит установить Debian Linux вместо Kali, потому что вы будете использовать ту же операционную систему.

Хотя Kali предоставляется бесплатно, на самом деле она принадлежит компании. Эта система является продуктом компании Offensive Security. Эта организация создала ряд проектов с открытым исходным кодом. Все эти системы бесплатны для использования. Компания зарабатывает на предоставлении консультационных услуг. По сути, Offensive Security - это компания по кибербезопасности, которая создала наборы инструментов для своих консультантов и клиентов и сделала эти наборы доступными для всего мира.

Многие из инструментов в пакете Kali также являются проектами с открытым исходным кодом. Ими управляют добровольцы, и многие ИТ-специалисты и профессионалы в области кибербезопасности бесплатно участвуют в разработке этих систем. Они получают престиж, связанный с этими инструментами, и это продвигает их карьеру, поэтому в участии в этих проектах есть своя бизнес-логика, и они привлекают очень квалифицированных и уважаемых участников.

Приобретение Kali Linux

Перейдите на сайт проекта Kali, чтобы узнать больше о Kali Linux. Вы можете сразу перейти на страницу загрузки Kali Linux, если хотите просто установить систему.

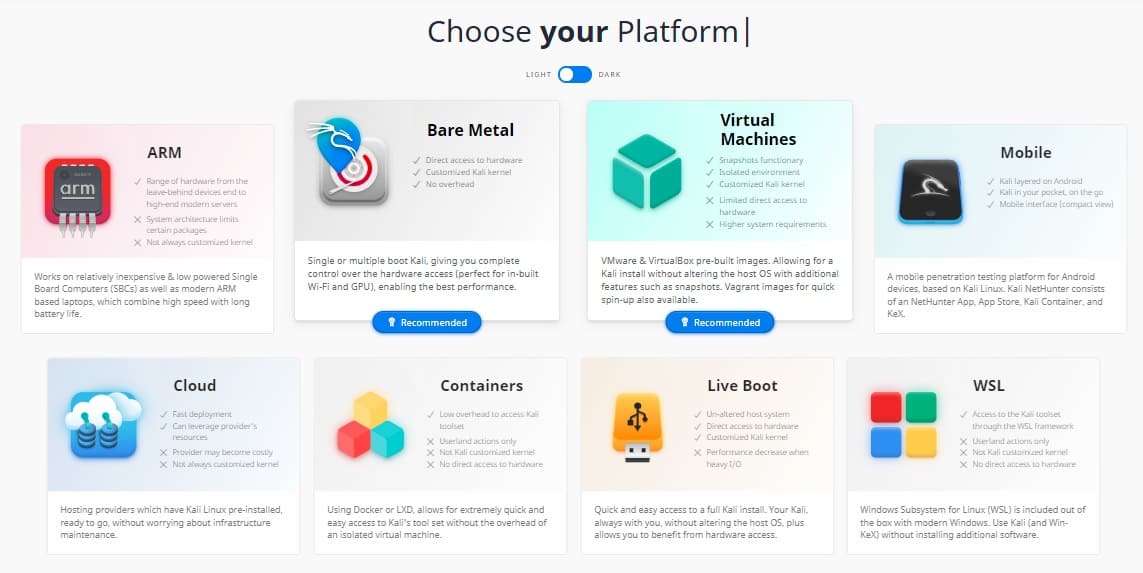

Сервис предлагает восемь различных вариантов установки, включая версии, которые можно запускать на устройствах Android, на виртуальных машинах и в контейнерах. Наиболее популярным вариантом является установка программного обеспечения на пустой компьютер.

Какой бы вариант установки вы ни выбрали, в разделе, включающем файл загрузки, вы найдете руководство по установке.

Инструменты Kali Linux

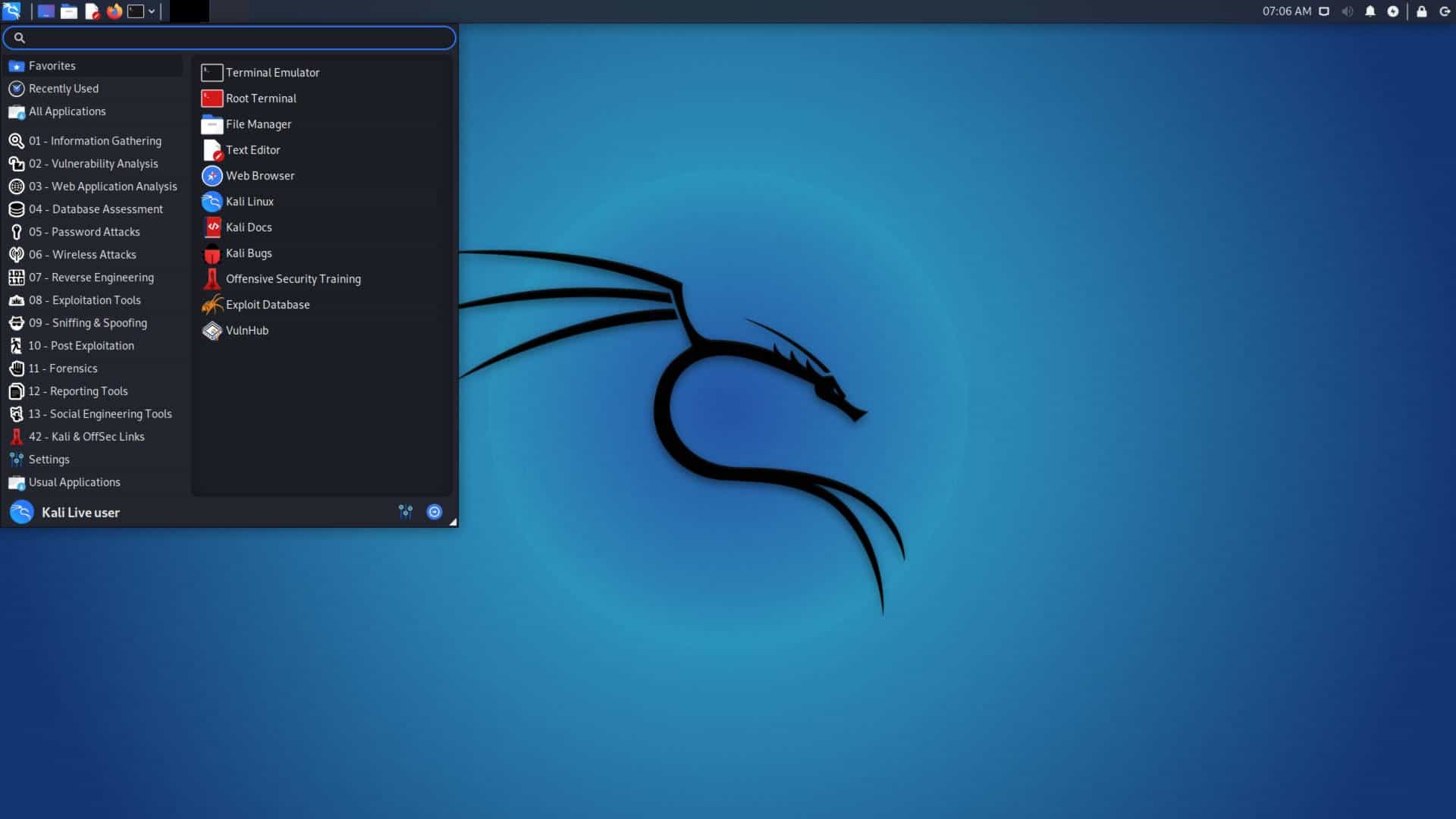

Kali Linux has a graphical user interface – you don’t have to work at the command line all of the time.

Однако не все инструменты, включенные в систему, работают через интерфейс. Некоторые из них доступны только через командную строку.

В Kali Linux встроено около 300 инструментов - в дополнение к операционной системе Debian. Все инструменты направлены на проведение пен-тестирования. В этом руководстве мы рассмотрим только 20 наиболее важных инструментов, которые можно найти в пакете Kali Linux.

Полный список инструментов тестирования на проникновение в Kali Linux вы можете посмотреть в нашем PDF-документе.

Инструменты, которые мы рассмотрим в этом руководстве, следующие:

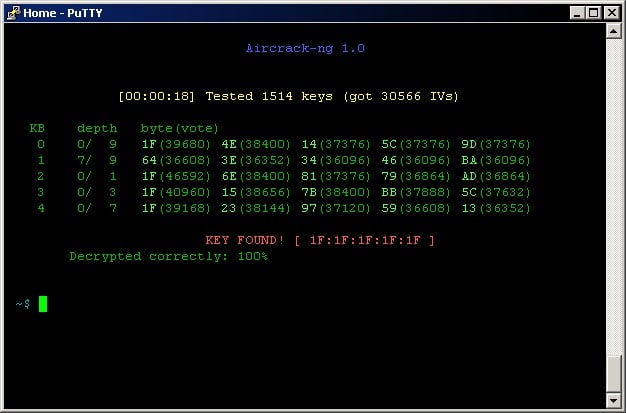

- Aircrack-ng Сниффер пакетов для беспроводных локальных сетей.

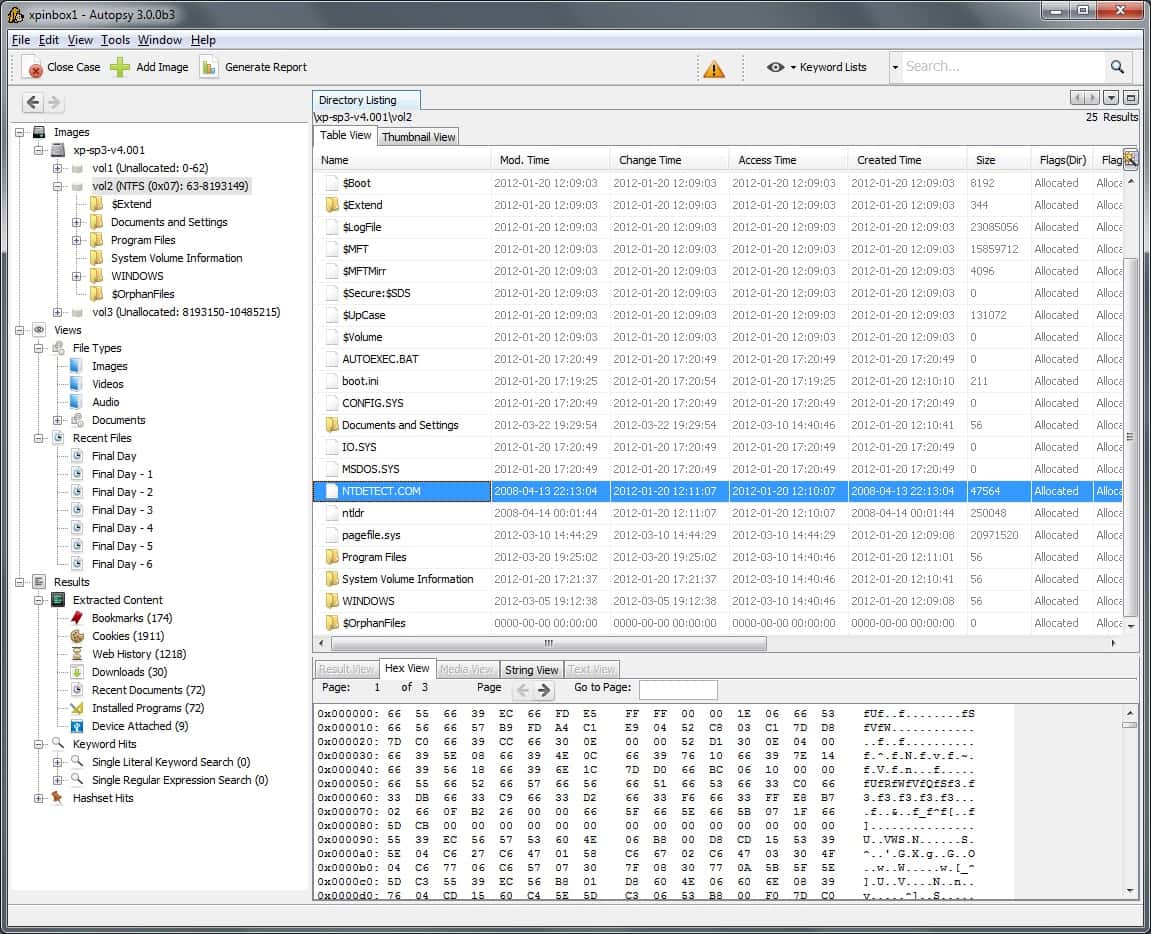

- Autopsy Графический интерфейс к The Sleuth Kit, который помогает проводить криминалистическое исследование жестких дисков.

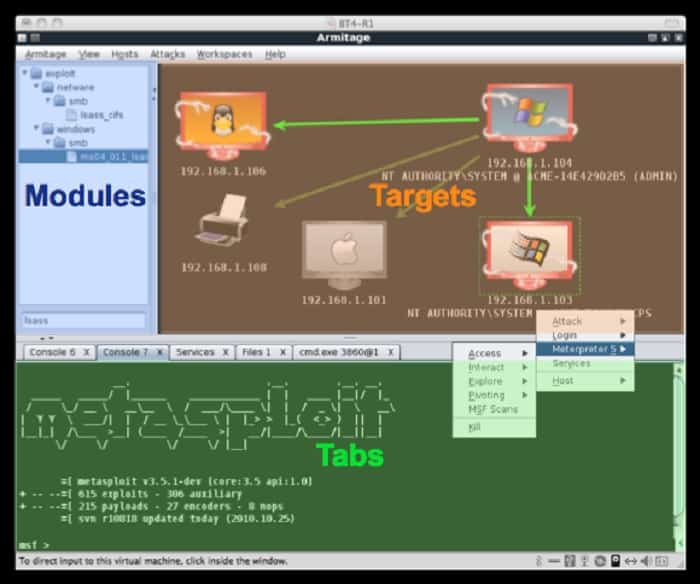

- Armitage Внешний интерфейс для инструментов Metasploit, который управляет стратегиями атак.

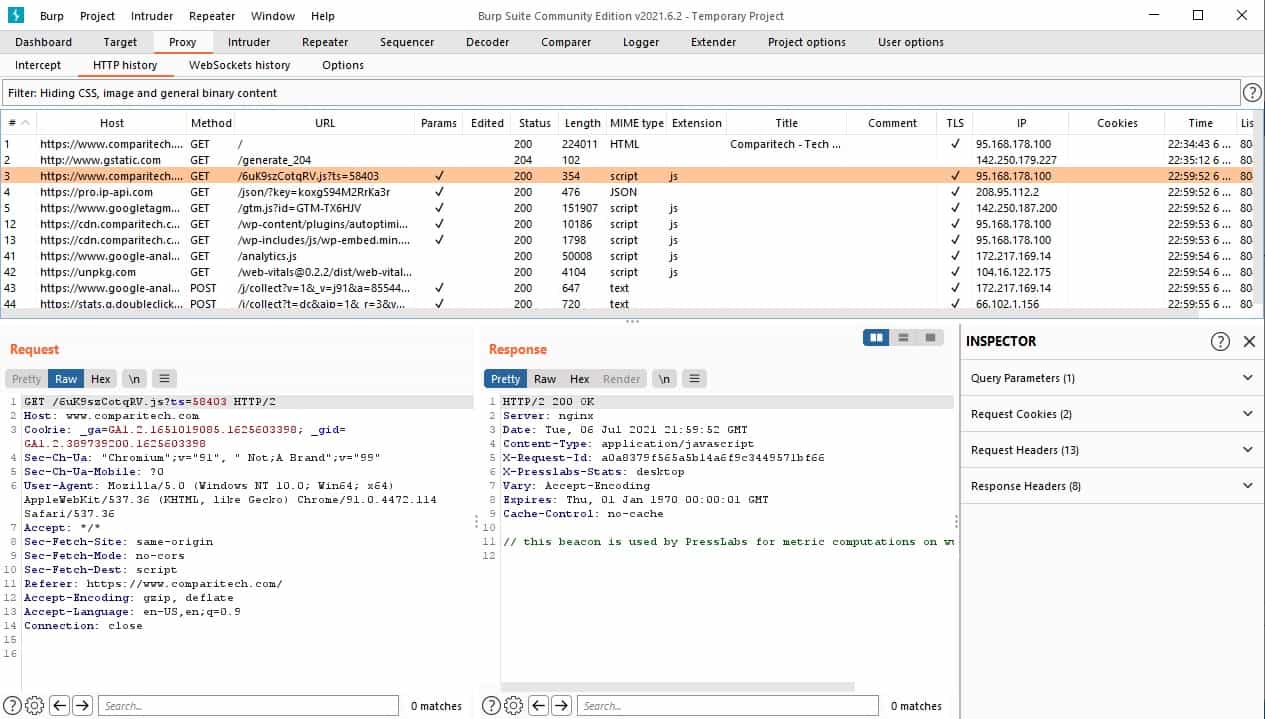

- Burp Suite Система, запускающая атаки типа "человек посередине" и включающая взлом паролей.

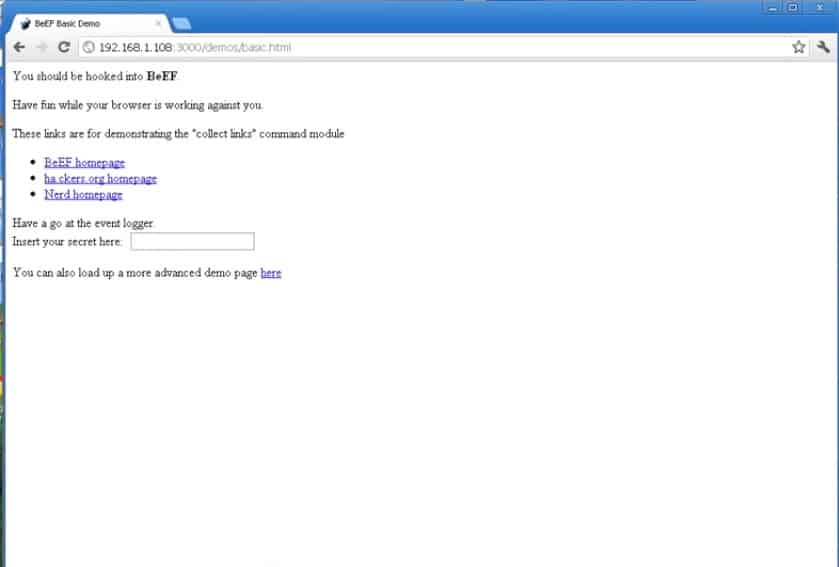

- BeEF Browser Exploitation Framework пытается проникнуть на серверы через веб-сайты.

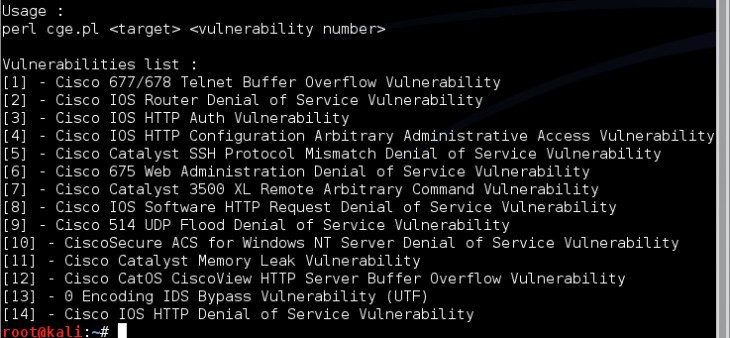

- Cisco Global Exploiter Атаки на маршрутизаторы и коммутаторы Cisco.

- Ettercap Перехватчик трафика, предназначенный для атак типа "человек посередине".

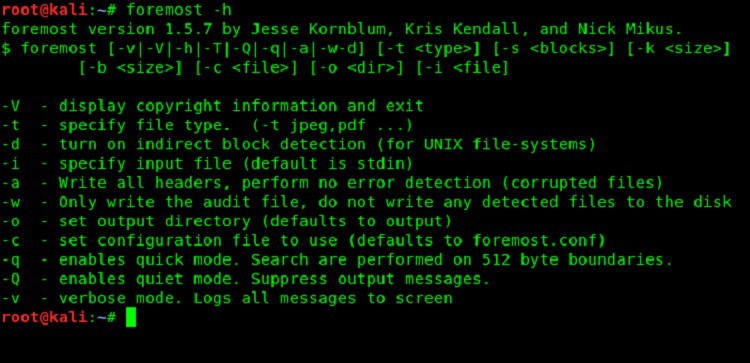

- Foremost Инструмент для копирования дисков и восстановления файлов с помощью командной строки.

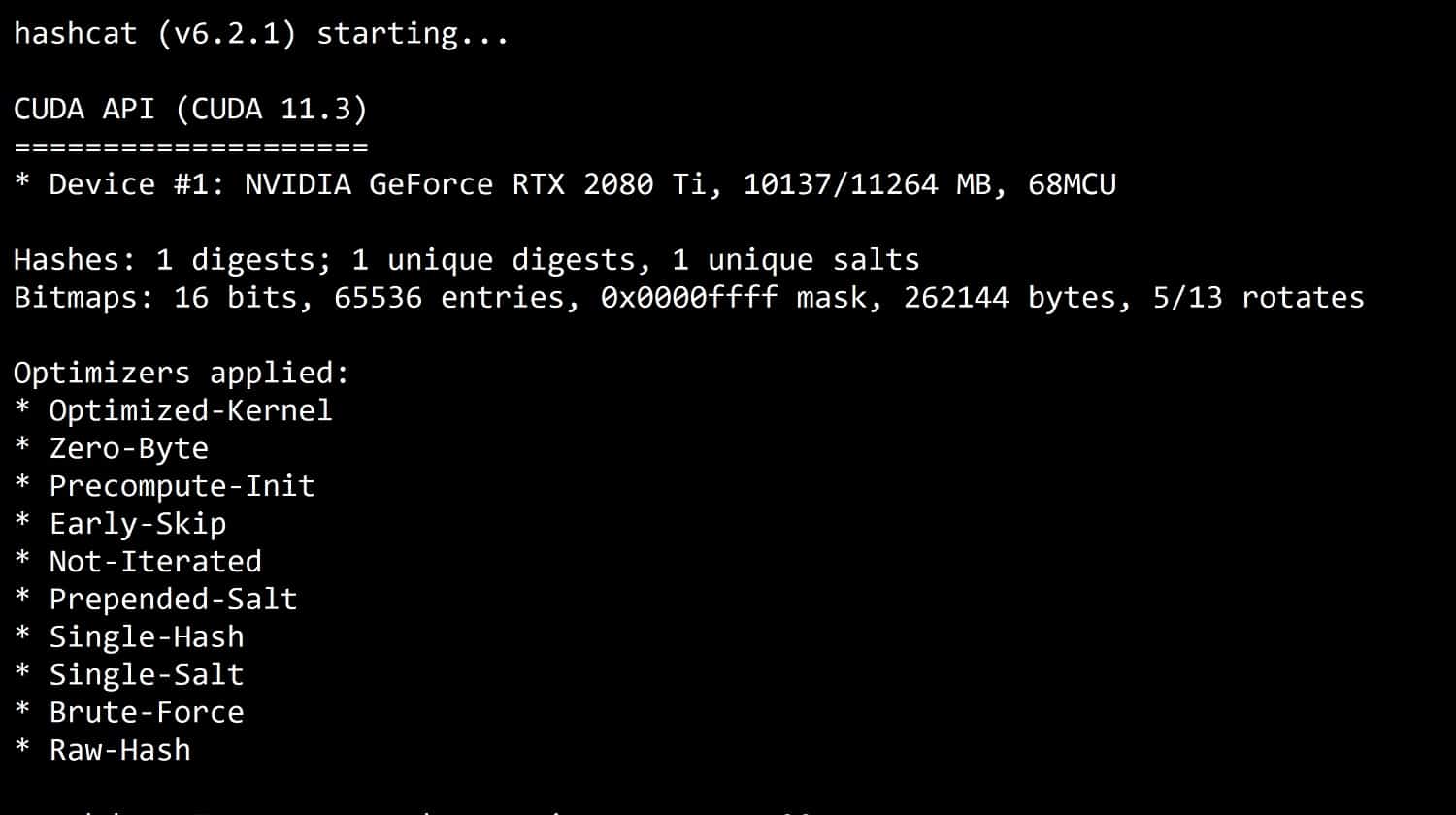

- Hashcat Взломщик паролей.

- Hydra Взломщик паролей.

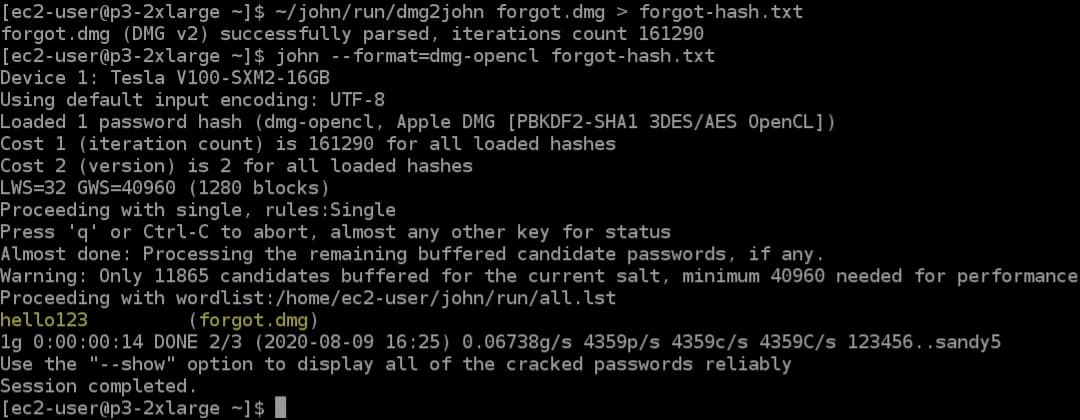

- John the Ripper Взломщик паролей с помощью командной строки.

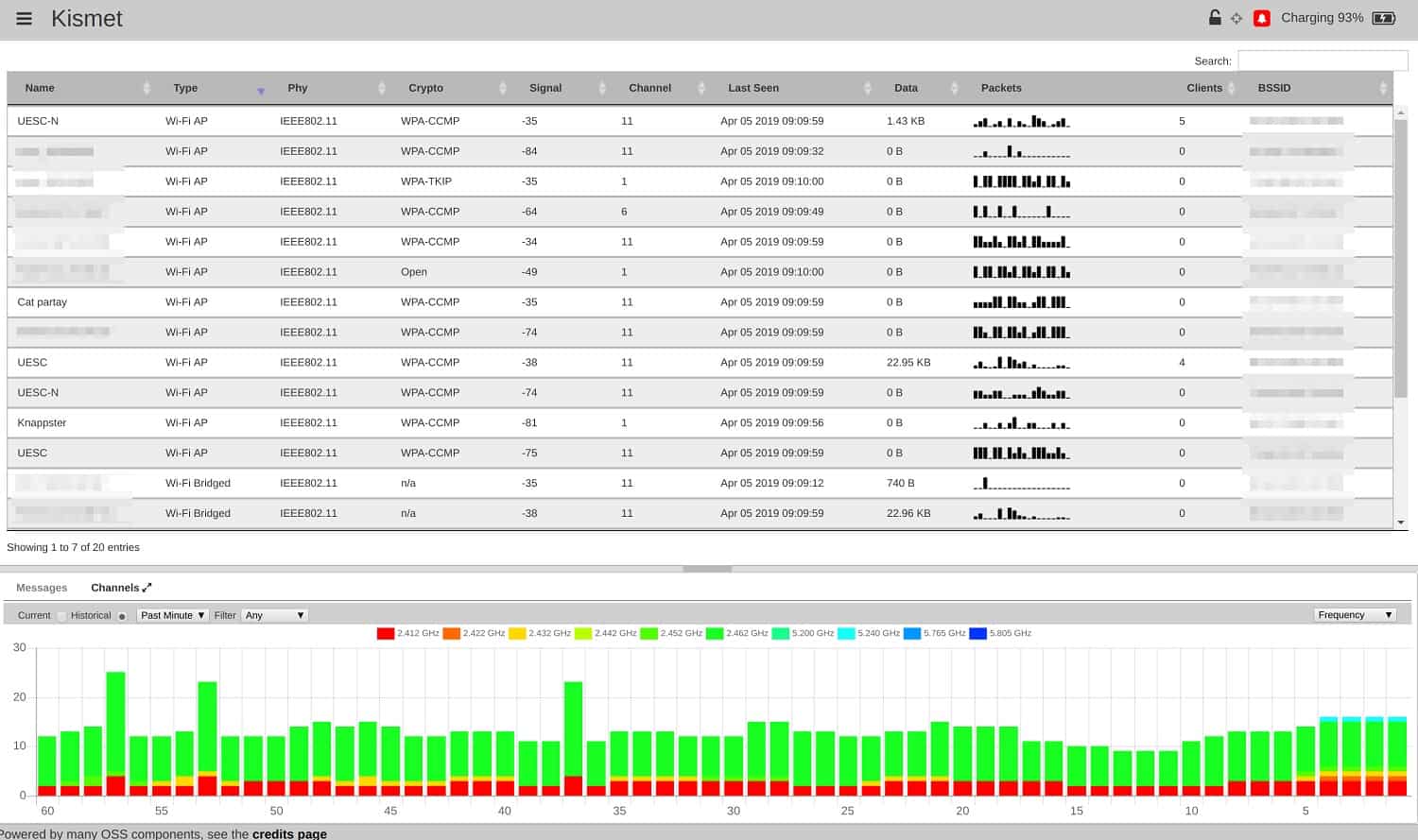

- Kismet Сетевой сканер, сниффер пакетов и система обнаружения вторжений для беспроводных сетей.

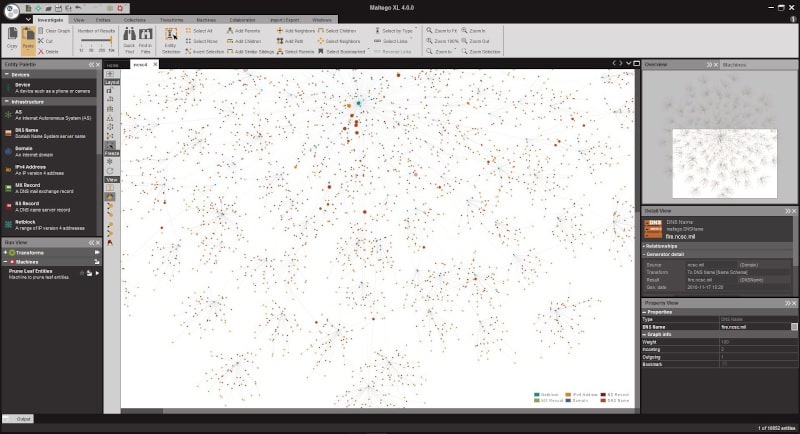

- Maltego Инструмент для обнаружения данных, который отображает взаимосвязи между данными, включая схему сети, связи в социальных сетях и зависимости программного обеспечения.

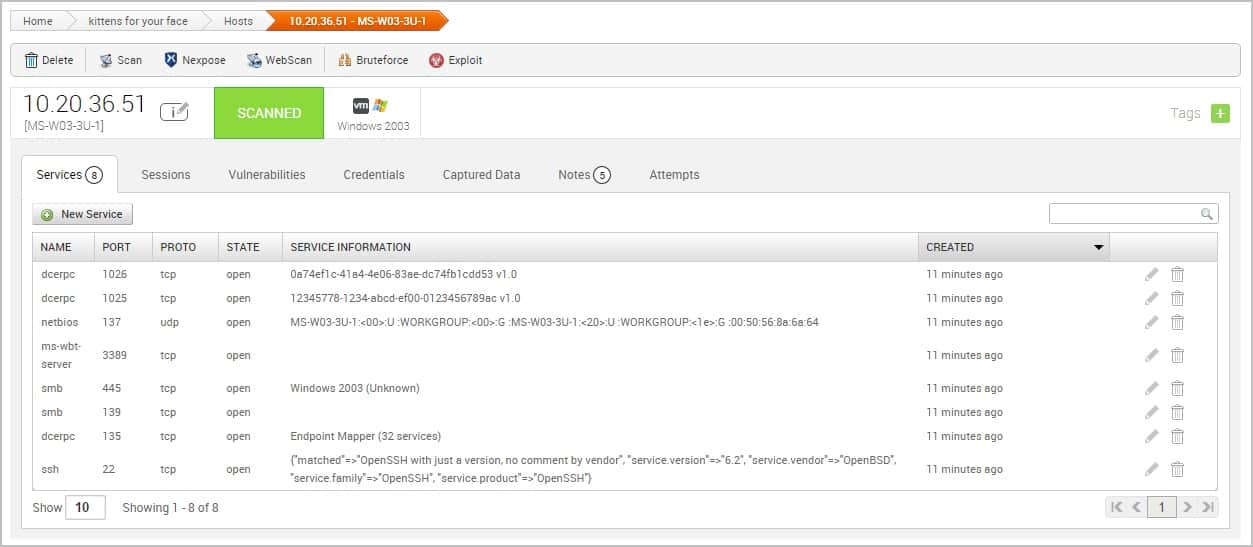

- Metasploit Framework Сканирует цели на наличие конечных точек, а затем строит атаки на основе обнаруженных знаний.

- Nikto Сканер веб-уязвимостей с командной строкой.

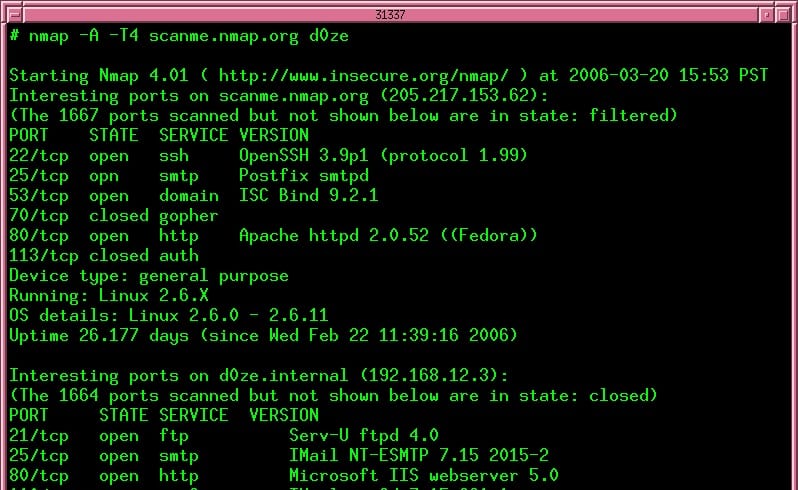

- Nmap Сетевой сканер командной строки и инструмент обнаружения устройств.

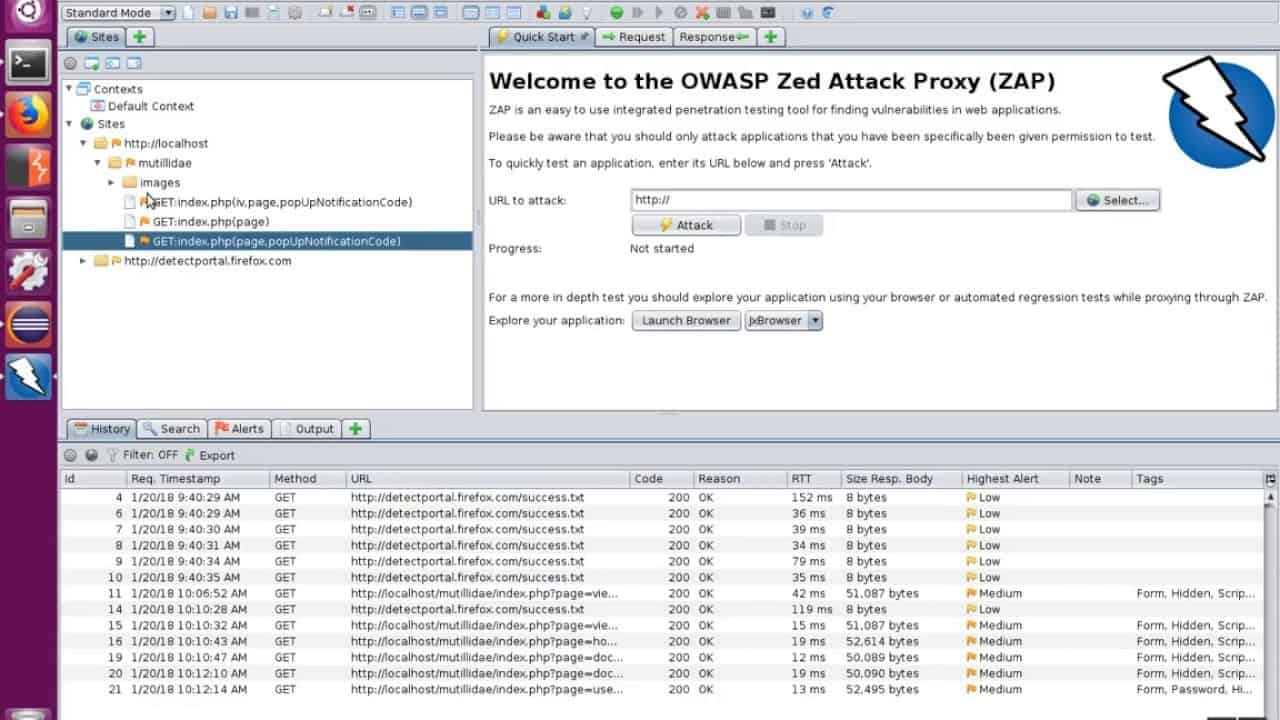

- OWASP ZAP Zed Attack Proxy - это сканер веб-уязвимостей и перехватчик трафика.

- sqlmap Служба командной строки для сканирования веб-уязвимостей и взлома паролей.

- Wireshark Всемирно известный сниффер пакетов.

- WPScan Сканер уязвимостей для сайтов WordPress.

Это самые полезные инструменты из комплекта Kali, которые вы, вероятно, будете использовать постоянно при проведении пен-тестирования. Если вы не хотите возиться с установкой полного пакета Kali, включающего все остальные инструменты, вы можете просто установить Debian Linux и каждый из этих инструментов по отдельности, поскольку все они доступны бесплатно. Ссылки в названиях инструментов в списке выше приведут вас на домашнюю страницу этой системы.

Подробнее о каждом из этих инструментов вы можете прочитать в следующих разделах.

Aircrack-ng предлагает обнаружение беспроводных сигналов и может извлекать данные по мере их прохождения по выбранному каналу. Система позволяет экспортировать захваченные пакеты для анализа в другом инструменте. Утилита Aircrack-ng представляет собой систему командной строки и отображает результаты в виде разноцветных символов, что облегчает восприятие данных.

Функции Aircrack-ng включают возможность взлома паролей, но только на системах со слабой защитой (WEP, WPA 1, WPA 2). Он также способен передавать пакеты в потоке, что позволяет ему выполнять различные атаки. К ним относятся атаки повторного воспроизведения, инъекции деавторизации и атаки "человек посередине". Он также может действовать как поддельная точка доступа.

Autopsy работает как графический интерфейс для программы The Sleuth Kit, которая также входит в пакет Kali. The Sleuth Kit способен выполнять поиск на жестком диске и восстанавливать файлы, которые были удалены или, возможно, повреждены в результате потери таблицы доступа к файлам.

Комбинация Autopsy и The Sleuth Kit часто используется правоохранительными органами для извлечения файлов с конфискованных устройств подозреваемых. Он также способен извлекать изображения с карт памяти телефонов.

Armitage - это менеджер атак, использующий Metasploit в качестве back end. Хотя пользователь может визуализировать обнаруженные компьютеры в Armitage, дальнейшие команды в интерфейсе интерпретируются в Metasploit, который реализует дальнейшее исследование.

Помимо идентификации устройств и документирования их программного обеспечения и сервисов, Armitage предоставляет платформу для совместной работы команд, работающих над проектом по перьевому тестированию. Он также позволяет сформулировать стратегию атаки и затем реализовать ее с помощью Metasploit.

Burp Suite доступен в бесплатной и платной версиях - вы получаете бесплатную версию Community Edition в комплекте с Kali Linux. Версия Burp Suite, поставляемая с Kali, способна перехватывать трафик, проходящий между веб-сервером и браузером для доставки и отображения веб-страницы.

Можно принудительно перевести транзакцию на HTTP, чтобы предотвратить использование шифрования. Затем незащищенные данные, проходящие по сети, могут быть проверены на наличие важной информации, например, учетных данных для входа в систему. Подробнее о Burp Suite и о том, как его использовать, вы можете прочитать в нашей шпаргалке по Burp Suite Cheat Sheet.

BeEF расшифровывается как Browser Exploitation Framework. Это инструмент перочинного тестирования веб-приложений, который проверяет сайты, загруженные в тестовый браузер, и сканирует их на наличие эксплойтов. BeEF работает в командной строке, а затем вызывает открытие браузера для выполнения тестов.

Система может быть использована для выполнения стратегий атак, которые пытаются проникнуть на поддерживающий веб-сервер через HTTP-транзакции.

Cisco Global Exploiter не является продуктом Cisco; скорее, он специализируется на взломе маршрутизаторов и коммутаторов производства Cisco. Устройства Cisco очень широко используются, и у них есть своя операционная система, называемая IOS. Cisco Global Exploiter - это утилита командной строки, которая пытается взломать устройство, используя стандартные и часто используемые пароли для учетной записи администратора.

Придерживаясь встроенных знаний об IOS, Cisco Global Exploiter исследует известные уязвимости устройств Cisco.

Ettercap - это инструмент захвата пакетов, который может облегчить атаку "человек посередине", а также захват учетных данных. Система доступна в виде утилиты командной строки, а также имеет элементарный графический интерфейс пользователя.

Система Ettercap использует отравление ARP для создания позиции слушателя между веб-сервером и браузером. Это позволяет злоумышленнику переадресовывать трафик по назначению, а также использовать систему для создания поддельной точки доступа, чтобы перехватывать весь трафик в незашифрованном виде. Вы можете узнать больше об Ettercap в нашей шпаргалке по Ettercap Cheat Sheet.

Foremost работает через командную строку и выполняет функции восстановления данных. Foremost работает на дисках, которые могли быть повреждены, потеряли FAT и части файлов разбросаны между сегментами диска. Она способна собрать эти фрагменты обратно в доступные файлы.

Эта утилита была создана агентами Управления специальных расследований ВВС США и используется правоохранительными органами по всему миру для восстановления удаленных или поврежденных файлов, включая изображения. Она также используется для копирования целых дисков для последующего анализа.

Hashcat - это утилита командной строки, ориентированная на системные пароли. Она способна восстанавливать пароли. Как следует из названия, система работает на алгоритмах хэширования. Многие системы хранят пароли в зашифрованном виде; Hashcat пытается выяснить, какой алгоритм был использован для этой защиты, а затем пытается изменить его, чтобы открыть пароли в открытом виде.

Hydra, которая также известна как THC Hydra, - это программа для восстановления паролей. Hydra работает в командной строке и отличается скоростью восстановления паролей. Это достигается за счет одновременного выполнения нескольких попыток.

Параллельные операции Hydra позволяют пен-тестерам быстро просмотреть длинный список возможных протоколов аутентификации, пока не будет точно определено, какую систему следует использовать. Затем она выполняет ряд стратегий атаки для выявления комбинаций имени пользователя и пароля.

John the Ripper - еще одна программа для восстановления паролей. Он также определяет используемый алгоритм хэширования, а затем пытается расшифровать файл паролей. В пакет John the Ripper входит ряд инструментов для взлома паролей, включая перебор паролей. Вы можете сгенерировать словарь паролей для перебора или импортировать его из другого инструмента. Также можно создать свой собственный словарь для использования в попытках угадывания паролей.

Kismet - это сниффер пакетов, который можно использовать для исследования сети. Этот инструмент отличается от большинства инструментов обнаружения сети тем, что он работает с беспроводными сетями. Kismet имеет отличный пользовательский интерфейс, в котором отображаются индикаторы уровня сигнала для каждого канала.

Определив все каналы, система может захватить трафик в разговоре. Изучая содержимое передачи, можно обнаружить новые устройства с их идентификаторами и учетными записями пользователей. Kismet также может использоваться в качестве системы обнаружения вторжений.

Maltego - это необычный инструмент, который может быть очень мощным. Он строит взаимосвязи между точками информации. Первой задачей системы является обнаружение устройств, их сканирование и документирование программного обеспечения и настроек каждого из них. Затем создается карта этих зависимостей.

Картографическая система Maltego также может быть применена к учетным записям пользователей и иерархиям. Одной из самых мощных возможностей Maltego является способность составлять карты учетных записей социальных сетей и связей между ними. Пополнение Maltego может быть ограничено конкретной сетью или может распространяться по всему миру, проходя через различные системы.

Metasploit - это известный инструмент пентестеров, который принадлежит и разработан фирмой Rapid7, специализирующейся на кибербезопасности. Существует две версии Metasploit. Версия, входящая в состав Kali, Metasploit Framework, является бесплатной. Более высокая версия является платным инструментом и называется Metasploit Pro.

Основное назначение Metasploit Framework - это сканер уязвимостей. После проверки системы на наличие уязвимостей Metasploit предлагает интерфейс для составления атак.

Nikto - это сканер веб-уязвимостей, который запускается из командной строки. Инструмент ищет 6700 опасных программ, а также сканирует службы, такие как веб-серверы и серверы электронной почты - он включает сканирование в общей сложности 1250 версий серверов.

После идентификации всех программ на веб-сервере и классификации их как угрожающих, слабых или стоящих, система затем проверяет все настройки этих систем. Система Nikto может быть использована для защиты системы путем тестирования систем обнаружения вторжений.

Nmap, также называемый Network Mapper, является весьма уважаемым инструментом обнаружения сетей. Это инструмент командной строки, который также может быть запущен через сценарии. Для получения версии с графическим интерфейсом вам следует обратиться к Zenmap, который также входит в состав Kali Linux.

Nmap работает как сниффер пакетов. Он просматривает заголовки проходящего трафика, чтобы зарегистрировать все различные устройства и приложения, работающие на каждом из них, которые генерируют трафик.

Средства Nmap предназначены для работы в сети. Он может использоваться сетевыми администраторами или консультантами, которые хотят быстро задокументировать сеть. Это также очень полезный инструмент для пентестеров.

OWASP - это Открытый проект по безопасности веб-приложений. Одним из ключевых продуктов OWASP является Zed Attack Proxy (ZAP). Этот сервис представляет собой перехватчик трафика, ориентированный на веб-транзакции. Эта система имеет графический пользовательский интерфейс, что делает ее простой в использовании.

Инструменты системы ZAP включают в себя веб-краулер, URL fuzzer и сканер уязвимостей. Эти системы работают через прокси-сервер, который действует как точка сбора данных об уязвимостях. Эти процессы проверяют службы безопасности сети и самого веб-сервера.

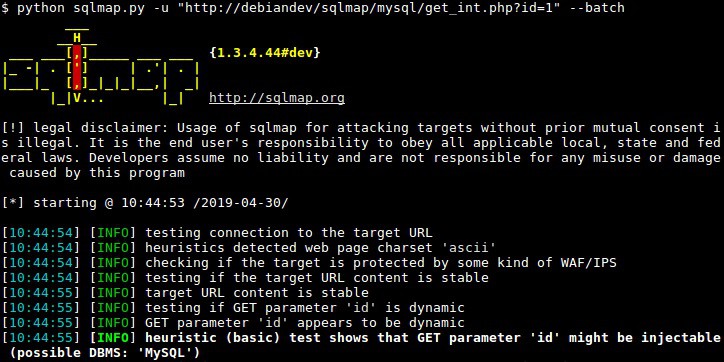

Sqlmap - это утилита командной строки, которая предлагает несколько различных способов проверки безопасности баз данных, работающих в качестве служб для веб-сайтов и сетевых служб, таких как ERP.

Реализация sqlmap формируется через одну команду, которая может быть изменена очень большим количеством опций. Каждый запуск этой программы выполняет сканирование базы данных, доступ к которой осуществляется через определенный URL или локальный адрес. Стандартное сканирование идентифицирует СУБД, а затем пытается атаковать ее с помощью ряда стратегий SQL-инъекций.

Система sqlmap может быть использована для документирования баз данных, взлома учетных данных и извлечения данных. Более подробно мы рассматриваем этот инструмент в шпаргалке sqlmap Cheat Sheet.

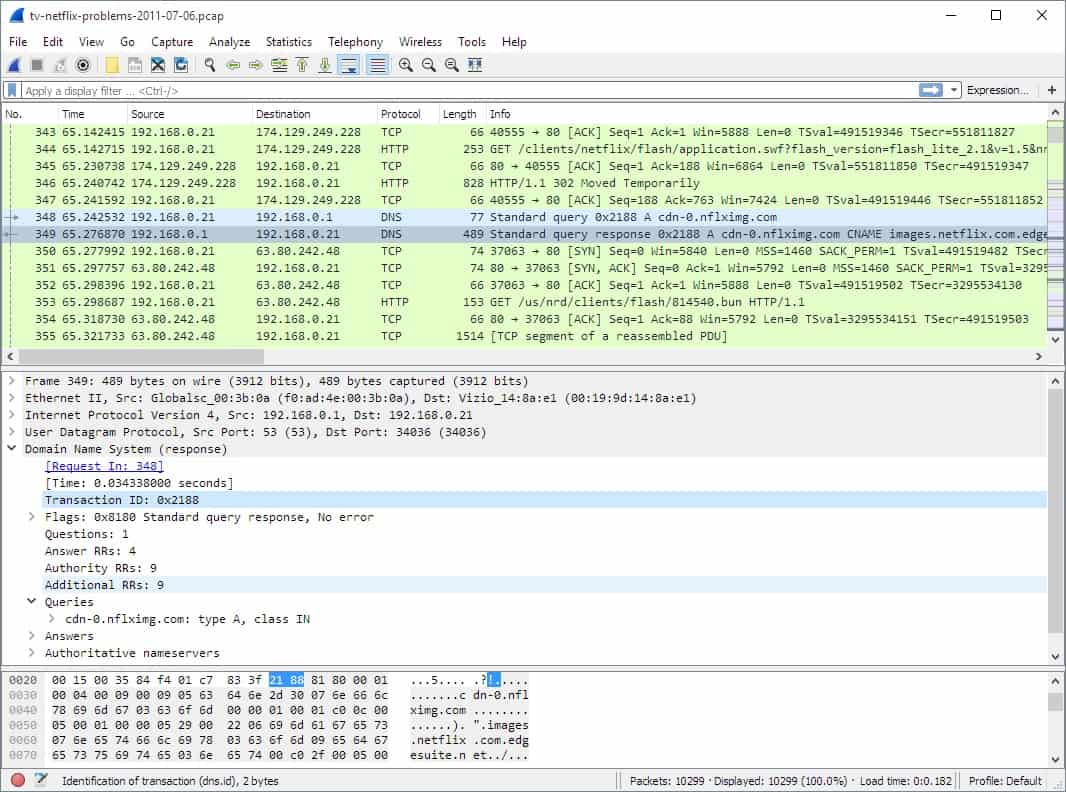

Wireshark - это очень широко используемый сниффер пакетов, и вы, вероятно, уже пользуетесь им. Эта система способна извлекать проходящие сетевые пакеты в локальных сетях и беспроводных сетях - даже Bluetooth. Служба предоставляет интерфейс GUI, также существует версия командной строки под названием TShark.

Вы, вероятно, не будете использовать только Wireshark, но он, скорее всего, станет вашим лучшим выбором для пакетного сниффера среди всех альтернатив, включенных в пакет Kali Linux. Эта система способна обмениваться данными с инструментами управления системой и утилитами анализа, поэтому она будет служить источником данных для многих других приложений в вашем арсенале.

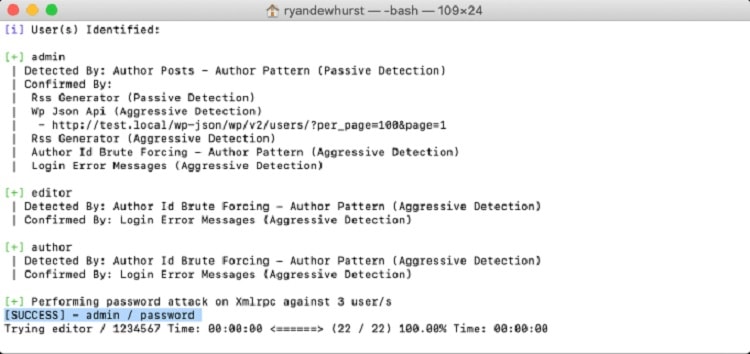

WordPress очень широко внедрен и является самой популярной системой управления контентом в мире. Эта служба имеет свою собственную среду, что может затруднить инструментам безопасности полное исследование веб-сайта на базе WordPress на предмет уязвимостей. WPScan специализируется на обнаружении уязвимостей в реализации WordPress.

Бесплатная версия WPScan, которая интегрирована в Kali Linux, является системой командной строки. Это делает ее немного сложнее в использовании для нетехнических владельцев сайтов. Однако стоит потратить время, чтобы научиться пользоваться этим сканером уязвимостей, поскольку он ищет более 23 000 эксплойтов, специфичных для WP.

Часто задаваемые вопросы по Kali Linux

Подходит ли Kali Linux для новичков?

Kali Linux не является инструментом для начинающих. Основой инструмента является операционная система Linux, поэтому в первую очередь вам необходимо знать набор команд Linux. Многие инструменты, включенные в пакет Kali Linux, являются системами командной строки и требуют изучения для использования, поскольку они не так удобны в использовании, как приложения с графическим интерфейсом.

Что лучше Ubuntu или Kali?

Ubuntu и Kali - это две версии Linux, и обе являются производными от Debian. Kali имеет гораздо больше возможностей, чем Ubuntu, потому что она поставляется с длинным списком инструментов кибербезопасности. Если вам не нужны эти инструменты безопасности, все функции Kali будут пустой тратой места на вашем компьютере, поэтому лучше выбрать Ubuntu.

Является ли Kali Linux вредным?

Kali Linux не является незаконным. Пакет инструментов, входящих в его состав, предназначен для использования специалистами по тестированию на проникновение. Цель тестирования на проникновение заключается в использовании методов, применяемых хакерами, для проверки безопасности ИТ-системы. Для обеспечения систем, необходимых для тестирования на проникновение, Kali Linux включает в себя множество инструментов, используемых хакерами. Таким образом, пакет может быть использован во вред.

Оригинал статьи: https://www.comparitech.com/net-admin/kali-linux-cheat-sheet/

Спасибо Стивену и Моргану из компании Comparitech.